0

Компания Gigabyte объявила о выпуске новой компактной видеокарты GTX 970, которая получила номер..

Кибер-Новости IT и Информационных технологий » Information technology (IT) » Катастрофическая уязвимость! Создатель плагина WordPress, Yellow Pencil призывает обновить ПО

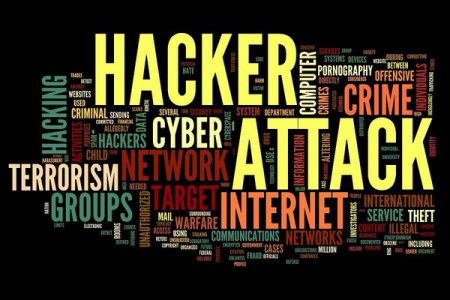

Катастрофическая уязвимость! Создатель плагина WordPress, Yellow Pencil призывает обновить ПО

Исследователи говорят, что за последние несколько недель злоумышленник воспользовался этими недостатками и под угрозой оказались более 30 тыс. сайтов.

Создатель плагина WordPress, Yellow Pencil Visual Theme Customizer, просит всех пользователей немедленно обновить программу после обнаружения уязвимостей программного обеспечения. Плагин визуального дизайна, который позволяет пользователям стилизовать свои сайты Yellow Pencil имеет активную инсталляционную базу из более чем 30 000 сайтов. Тем не менее, в ПО плагина обнаружили две уязвимости, которые сейчас активно эксплуатируются. В своем обновлении безопасности на веб-сайте Yellow Pencil призвал пользователей как можно скорее обновиться до последней версии плагина 7.2.0: «Если ваш веб-сайт не перенаправляет на вредоносный веб-сайт, ваш сайт не взломан, но вы должны обновите плагин до последней версии для обеспечения безопасности вашего сайта. Версия 7.2.0 безопасна, и все более старые версии находятся под угрозой ». Согласно WordPress, плагин был удален из репозитория плагинов в понедельник и больше не доступен для загрузки. Затем исследователь безопасности «принял безответственное и опасное решение опубликовать пост в блоге, включающий проверку концепции (POC), подробно описывающий, как использовать набор из двух уязвимостей программного обеспечения, присутствующих в плагине». После чего начались эксплойты, говорят исследователи Wordfence.

«Мы наблюдаем большое количество попыток использовать эту уязвимость», - заявили исследователи из Wordfence. «Владельцам сайтов, использующим плагин Yellow Pencil Visual Theme Customizer, настоятельно рекомендуется немедленно удалить его со своих сайтов».

Исследователи заявили, что одним из двух недостатков плагина является уязвимость, связанная с повышением привилегий, которая существует в его файле yellow-карандаша.php. В этом файле есть функция, которая проверяет, был ли установлен конкретный параметр запроса (yp_remote_get), и, если он установлен, плагин быстро увеличивает привилегии пользователя до уровня администратора. Это означает, что любой не прошедший проверку подлинности пользователь может выполнять действия администратора сайта, например, изменять произвольные параметры или выполнять другие действия. Вторым недостатком является «проверка подделки межсайтовых запросов (CSRF) в нижеприведенной функции, которая усложнила бы ее использование». Yellow Pencil не ответил на запрос о дополнительном комментарии от Threatpost.

Исследователи из Wordfence заявили, что они «уверены» в том, что плагин эксплуатируется тем жехакером, который использовал другие плагины - в том числе Social Warfare и Easy WP SMTP, а также Yuzo Related Posts. Именно эти плагины также подвиглись кибератаке.

«Мы снова видим сходство между этими попытками эксплойтов и атаками на недавно обнаруженные уязвимости в плагинах Social Warfare, Easy WP SMTP и Yuzo Related Posts», - говорят эксперты. «Мы уверены, что все четыре кампании атаки - это работа одного и того же действующего лица».

Таким образом, создатель плагина WordPress, Yellow Pencil призывает обновить ПО. Однако, Катастрофическая уязвимость может иметь негативные последствия ещё и для других ресурсов, предвидят эксперты, ведь похоже хакеры действуют умышленно и не намерены останавливаться.

Ольга Волкова

Также читайте:

Похожие новости

Уважаемый посетитель, Вы зашли на сайт как незарегистрированный пользователь. Мы рекомендуем Вам зарегистрироваться либо войти на сайт под своим именем.

Информация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.

Авторизация

Архивы новостей

Теги

Опрос на сайте